Может, просто собес не прошел туда?)

Ребят харе душнить. Давайте закроем тему. Спасибо

Dmitry

Dmitry

Кто страдает без multipath в ironic-python-agent, просто пересоберите с https://opendev.org/openstack/ironic-python-agent-builder/src/branch/master/dib/multipath-io

Dmitry

Dmitry

То, что мы публикуем на tarballs.o.o - это, так сказать, quick start. Чтобы новички в disk-image-create не долбились в агонии.

J

J

Ребят харе душнить. Давайте закроем тему. Спасибо

Так нельзя, закрыть тему еще не согласились, а ты уже благодаришь)

J

J

Кто страдает без multipath в ironic-python-agent, просто пересоберите с https://opendev.org/openstack/ironic-python-agent-builder/src/branch/master/dib/multipath-io

Так и делал когда iscsi тестил, но он у меня чо-то нигде не прижился)

Dmitry

Dmitry

Если мы когда-то вдруг окажемся в одном месте с доступом к большому количеству алкоголя, я тебе расскажу, как этот multipath к нам вообще попал :)

Aleksandr

Aleksandr

J

J

Я понял, короче)

Сетевой стек яндекса такой, что можно посмотрев на него с ума сойти, как в фильме bird box.

Берік

Берік

ovs-vsctl show

9bc52021-619a-46b8-a2b0-080f2c4605d3

Manager "ptcp:6640:127.0.0.1"

is_connected: true

Bridge br-ex

Controller "tcp:127.0.0.1:6633"

is_connected: true

fail_mode: secure

Port phy-br-ex

Interface phy-br-ex

type: patch

options: {peer=int-br-ex}

Port br-ex

Interface br-ex

type: internal

Port "eno2"

Interface "eno2"

Bridge br-tun

Controller "tcp:127.0.0.1:6633"

is_connected: true

fail_mode: secure

Port "gre-c0a80159"

Interface "gre-c0a80159"

type: gre

options: {df_default="true", in_key=flow, local_ip="192.168.1.17", out_key=flow, remote_ip="192.168.1.89"}

Port br-tun

Interface br-tun

type: internal

Port patch-int

Interface patch-int

type: patch

options: {peer=patch-tun}

Bridge br-int

Controller "tcp:127.0.0.1:6633"

is_connected: true

fail_mode: secure

Port patch-tun

Interface patch-tun

type: patch

options: {peer=patch-int}

Port int-br-ex

Interface int-br-ex

type: patch

options: {peer=phy-br-ex}

Port "tap95bb9e91-67"

tag: 1

Interface "tap95bb9e91-67"

type: internal

Port br-int

Interface br-int

type: internal

ovs_version: "2.6.1"

ovs-vsctl show

4746d26a-6e7d-43a9-b540-a88d2cb7d853

Manager "ptcp:6640:127.0.0.1"

is_connected: true

Bridge br-ex

Controller "tcp:127.0.0.1:6633"

is_connected: true

fail_mode: secure

datapath_type: system

Port eth2

Interface eth2

Port phy-br-ex

Interface phy-br-ex

type: patch

options: {peer=int-br-ex}

Port br-ex

Interface br-ex

type: internal

Bridge br-tun

Controller "tcp:127.0.0.1:6633"

is_connected: true

fail_mode: secure

datapath_type: system

Port vxlan-c0a865ed

Interface vxlan-c0a865ed

type: vxlan

options: {df_default="true", egress_pkt_mark="0", in_key=flow, local_ip="192.168.101.227", out_key=flow, remote_ip="192.168.101.237"}

Port vxlan-c0a865ee

Interface vxlan-c0a865ee

type: vxlan

options: {df_default="true", egress_pkt_mark="0", in_key=flow, local_ip="192.168.101.227", out_key=flow, remote_ip="192.168.101.238"}

Port patch-int

Interface patch-int

type: patch

options: {peer=patch-tun}

Port br-tun

Interface br-tun

type: internal

Bridge br-int

Controller "tcp:127.0.0.1:6633"

is_connected: true

fail_mode: secure

datapath_type: system

Port sg-d54f73e3-f0

tag: 1

Interface sg-d54f73e3-f0

type: internal

Port fg-585353b7-b1

tag: 4095

trunks: [4095]

Interface fg-585353b7-b1

type: internal

Port patch-tun

Interface patch-tun

type: patch

options: {peer=patch-int}

Port qg-74ee7a03-94

tag: 4095

trunks: [4095]

Interface qg-74ee7a03-94

type: internal

Port qr-21c3699a-bb

tag: 1

Interface qr-21c3699a-bb

type: internal

Port int-br-ex

Interface int-br-ex

type: patch

options: {peer=phy-br-ex}

Port tap426bba1b-b4

tag: 1

Interface tap426bba1b-b4

type: internal

Port br-int

Interface br-int

type: internal

Берік

Берік

(neutron-server)[neutron@controller01 /]$ cat /etc/neutron/plugins/ml2/ml2_conf.ini

[ml2]

type_drivers = flat,vlan,vxlan

tenant_network_types = vxlan

mechanism_drivers = openvswitch,l2population

extension_drivers = port_security

[ml2_type_vlan]

network_vlan_ranges = physnet3:100:200

[ml2_type_flat]

flat_networks = physnet3

[ml2_type_vxlan]

vni_ranges = 1:1000

Alexey

Alexey

Коллеги всем привет, есть сертификаты SSL wildcard купленные они же подойдут для использовании в опенстек ?

Alexey

Alexey

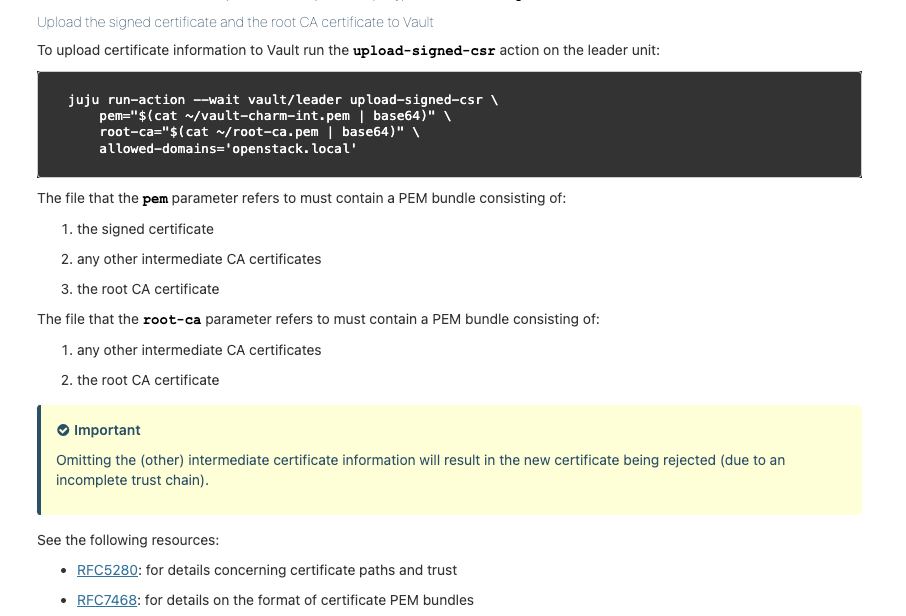

message: 'hvac.exceptions.InvalidRequest: the given certificate is not marked for

CA use and cannot be used with this backend'

Alexander

Alexander

message: 'hvac.exceptions.InvalidRequest: the given certificate is not marked for

CA use and cannot be used with this backend'

Вилдкард не значит что он может быть ca

Alexander

Alexander

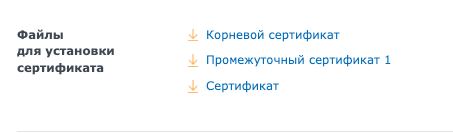

Там в низу есть ссылка на формат бандла пем, там все должно быть написано, обычно кей идет в конце если я ни чего не путаю

Alexey

Alexey

Я делаю 2 файла в первом сертификат/промежуточный/корневой во втором файле промежуточный/корневой

Alexey

Alexey

добавил кей в конце каждого файла теперь public key of certificate does not match private key'

Maksimus Ulibikus

Maksimus Ulibikus

Всем привет.

Никак не получается настроить публичную сеть.

Интерфейс для публичной сети:

# cat /etc/sysconfig/network-scripts/ifcfg-ens224

TYPE=Ethernet

PROXY_METHOD=none

BROWSER_ONLY=no

BOOTPROTO=none

DEFROUTE=yes

IPV4_FAILURE_FATAL=no

IPV6INIT=no

IPV6_DEFROUTE=yes

IPV6_FAILURE_FATAL=no

NAME=ens224

UUID=415e8ef7-3cbd-4316-be7e-1f79c54a543c

DEVICE=ens224

ONBOOT=yes

IPV6_DISABLED=yes

В ovs:

Bridge br-ext

Controller "tcp:127.0.0.1:6633"

is_connected: true

fail_mode: secure

datapath_type: system

Port br-ext

Interface br-ext

type: internal

Port ens224

Interface ens224

Port phy-br-ext

Interface phy-br-ext

type: patch

options: {peer=int-br-ext}

В openvswitch_agent.ini:

[ovs]

bridge_mappings = external:br-ext

local_ip = 10.8.12.135

В ml2.conf:

[ml2_type_flat]

flat_networks = external

Сеть и подсеть создаю так:

openstack network create \

--provider-physical-network external \

--provider-network-type flat --external public

и:

openstack subnet create public-subnet \

--network public --subnet-range 193.xx.xx.0/24 \

--allocation-pool start=193.xx.xx.200,end=193.xx.xx.221 \

--gateway 193.xx.xx.1 --dns-nameserver 8.8.8.8 --no-dhcp

Роутер между приватной и публичной сетью тоже настроил:

# openstack router show router_test

+-------------------------+---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

| Field | Value |

+-------------------------+---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

| admin_state_up | UP |

| availability_zone_hints | |

| availability_zones | nova |

| created_at | 2023-02-01T06:36:47Z |

| description | |

| distributed | False |

| external_gateway_info | {"network_id": "64c3307e-e55f-4834-88c5-f0eab6cbe2e4", "external_fixed_ips": [{"subnet_id": "c6592070-e2cb-416f-a196-495436a490d6", "ip_address": "193.xx.xx.211"}], "enable_snat": true} |

| flavor_id | None |

| ha | False |

Maksimus Ulibikus

Maksimus Ulibikus

| id | 35dfa26f-1fe0-4f51-b386-07ec4cf27834 |

| interfaces_info | [{"port_id": "8ab26ba5-463c-4b18-909e-b8394b4930ca", "ip_address": "192.168.100.1", "subnet_id": "25291395-fc4d-4453-90b1-378d55ef8339"}] |

| name | router_test |

| project_id | 4b0a57842ea34e209ff2d5b150ab2a6b |

| revision_number | 13 |

| routes | |

| status | ACTIVE |

| tags | |

| updated_at | 2023-02-20T07:16:24Z |

+-------------------------+---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

Далее, создаю floating ip, создаю инстанс, привязываю к нему floating ip, в инстансе ping 8.8.8.8 и ничего.

Maksimus Ulibikus

Maksimus Ulibikus

Сам инстанс:

# openstack server show 1

+-------------------------------------+----------------------------------------------------------+

| Field | Value |

+-------------------------------------+----------------------------------------------------------+

| OS-DCF:diskConfig | AUTO |

| OS-EXT-AZ:availability_zone | nova |

| OS-EXT-SRV-ATTR:host | gpu14 |

| OS-EXT-SRV-ATTR:hypervisor_hostname | gpu14 |

| OS-EXT-SRV-ATTR:instance_name | instance-0000004b |

| OS-EXT-STS:power_state | Running |

| OS-EXT-STS:task_state | None |

| OS-EXT-STS:vm_state | active |

| OS-SRV-USG:launched_at | 2023-02-20T06:36:16.000000 |

| OS-SRV-USG:terminated_at | None |

| accessIPv4 | |

| accessIPv6 | |

| addresses | private=192.168.100.184, 193.xxxx.214 |

| config_drive | |

| created | 2023-02-20T06:36:09Z |

| flavor | cirros (268f5d38-8d68-4fbc-8c9f-18229fafc629) |

| hostId | aa62a7541b41c18ac847925c811bd6fdb5094711f6dde3b5611160c7 |

| id | 446dd3f7-821b-49f7-9688-1410177836ce |

| image | cirros (be2c2c4e-fca9-4d0b-8270-c0885c012f85) |

| key_name | None |

| name | 1 |

| progress | 0 |

| project_id | 4b0a57842ea34e209ff2d5b150ab2a6b |

| properties | |

| security_groups | name='default' |

| status | ACTIVE |

| updated | 2023-02-20T07:20:10Z |

| user_id | 4c2923f7625647c89330b4f04df4c53d |

| volumes_attached | |

+-------------------------------------+----------------------------------------------------------+

193.xxxx.214 - прязанный floating ip

NS 🇷🇺

NS 🇷🇺

Не был, на 100 не уверен, но оттуда так кидали, только именно из Сбера, а не всяких там сберклаудов

Alexey

Alexey

команда ))) я добавил серт для horizon juju config openstack-dashboard ssl_key="$(base64 stack.key)" \

ssl_cert="$(base64 stack.cert)" если прсомотреть juju config openstack-dashboard там они новые все ок. Но когда открываю horizon то без изменений все тот же старый серт. Как его пнуть чтоб обновился ? куки чистил

Yuriy

Yuriy

команда ))) я добавил серт для horizon juju config openstack-dashboard ssl_key="$(base64 stack.key)" \

ssl_cert="$(base64 stack.cert)" если прсомотреть juju config openstack-dashboard там они новые все ок. Но когда открываю horizon то без изменений все тот же старый серт. Как его пнуть чтоб обновился ? куки чистил

У тебя должен быть серт, key, и CA Bundle.

Alexey

Alexey

ssl_cert, ssl_key, ssl_ca

juju config openstack-dashboard ssl_ca="$(cat root.crt|base64)" ssl_cert="$(cat site.crt|base64)" ssl_key="$(cat site.key|base64)"

вот точная команда

Stanley

Stanley

Petr

Petr