Dan

Dan

ненуачо, ничего невозможного нет, просто в голове сложнее держать становится такое количество точек )

Anonymous

Anonymous

Еще вот где-то читал про случай, что код как-бы параллельно несмотря на условный переход работает. Какой-то баг вроде

Dmitry

Dmitry

x64dbg ещё хорош тем, что разработка постоянно ведётся и автор на связи :) недавно попросил его в диалоге Data copy, который позволяет скопировать из памяти данные в определённом формате, добавить формат GUID - добавил :)

Dmitry

Dmitry

даже иконку на серую с чёрной поменял по просьбе... потому что чёрная в панели задач в Windows 10 не видна.

Anonymous

Anonymous

Какие варианты хака есть связанные с подменой системных вызовов из защищенного режима? Ну речь идёт примерно о следующем. Вот хочу я в линуксе переопределить setuid чтобы он все время рутом меня делал

Dmitry

Dmitry

в смысле, какие варианты хака? найди адрес sys_call_table и замени там адрес на свой hook_setuid() в соответствующем слоте

Dmitry

Dmitry

ну или найди адрес setuid(), поменяй протект и влепи там джамп в начало функции. джамп на свою функцию

Dmitry

Dmitry

ну поменяй в табличке лучше

правда, тебя все антируткитные средства палить будут, ясен перец.

Anonymous

Anonymous

Ну вот я и спрашиваю) из модуля то ясен пень все просто) но модуль в ядро только рут загружать может, а если ты рут то зачем setuid менять) спасибо, посмотрю mprotect

Dmitry

Dmitry

эм, я думал ты хочешь, пока ты рут, перехватить setuid(), чтобы ПРИ ОПРЕДЕЛЁННЫХ ПАРАМЕТРАХ он делал тебя из юзера рутом.

Dmitry

Dmitry

а так ты получается хочешь из обычного юзера перехватить общий setuid() и стать рутом :) нет, если бы так было возможно - это была бы уязвимость

Anonymous

Anonymous

Аа, не) я хочу стать рутом если я обычный юзер и легально стать не могу, судо не могу делать

Anonymous

Anonymous

Dmitry

Dmitry

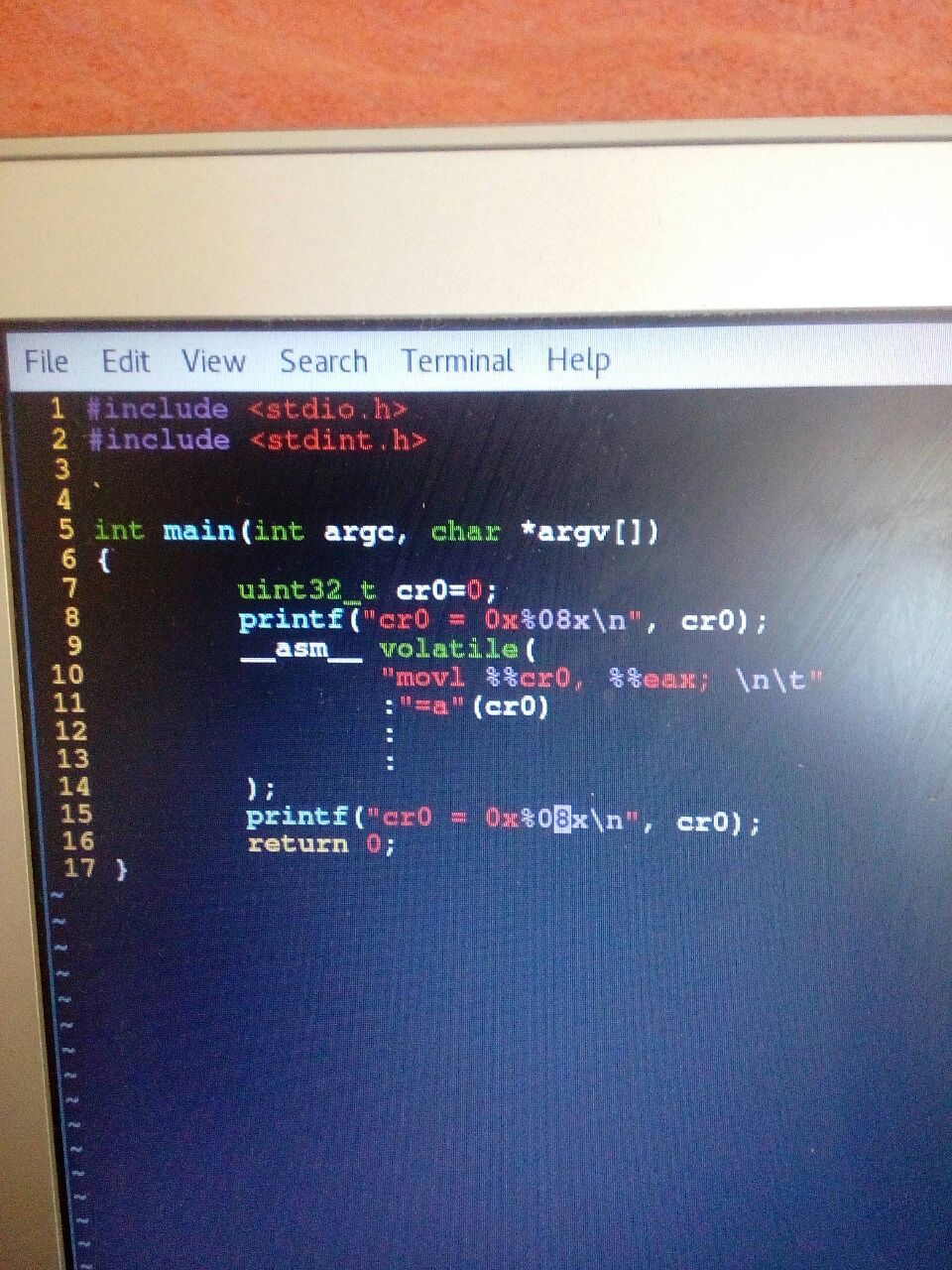

В рамках решения одной задачи появилась необходимость в перехвате системных вызовов под архитектурой x86-64 при помощи загружаемого модуля ядра.

Denis

Denis

https://gcc.gnu.org/onlinedocs/gcc/Using-Assembly-Language-with-C.html#Using-Assembly-Language-with-C

Denis

Denis

https://ru.wikibooks.org/wiki/%D0%90%D1%81%D1%81%D0%B5%D0%BC%D0%B1%D0%BB%D0%B5%D1%80_%D0%B2_Linux_%D0%B4%D0%BB%D1%8F_%D0%BF%D1%80%D0%BE%D0%B3%D1%80%D0%B0%D0%BC%D0%BC%D0%B8%D1%81%D1%82%D0%BE%D0%B2_C

vient

vient

Вот такое нашёл на вики http://www.ibiblio.org/gferg/ldp/GCC-Inline-Assembly-HOWTO.html вроде ничего

vient

vient

у гнушных доков есть какое-то магическое свойство: они вроде адекватные, но если их немного переписать, то становится в 10 раз проще понимать

分解物質

分解物質