Aleksandr

Aleksandr

ну опенстек это такой юзкейс для бд... не для большой экспертизы.

хотя все зависит от размера контролплейна, конечно

Да как бы пофиг террабайтная база тут может вылезти только после очень много лет прода ) и то из-за не удаленных виртуалок новы

Aleksandr

Aleksandr

О, кстати, недавно писали про пуржинг базы от старых записей. Это на автомате же делается?

я так понимаю что они их не удаляют что бы какие-то артифакты оставались для разбирательств с ЦКЗ и так далее. Но тогда не понятно почему так не делается для нейтрона и циндера ) В общем как-то нихуя все не логично.

Андрей

Андрей

ну опенстек это такой юзкейс для бд... не для большой экспертизы.

хотя все зависит от размера контролплейна, конечно

Нам чуть было не навязали pg.

NS 🇷🇺

NS 🇷🇺

чем pg плох?

тем, что если у тебя его нет в инфре. То тащить ради опенстека не имеет никакого смысла.

NS 🇷🇺

NS 🇷🇺

Кластер галеры работает и не кашляет и разворчивается всеми инструментами автоматизации, поддерживаемыми сообществом в отличие от постгри

Pavel

Pavel

Кластер галеры работает и не кашляет и разворчивается всеми инструментами автоматизации, поддерживаемыми сообществом в отличие от постгри

вот тут ненадо он также укладывается эти средствами. как только посандалил id ноды все нет у тебя кластера

NS 🇷🇺

NS 🇷🇺

вот тут ненадо он также укладывается эти средствами. как только посандалил id ноды все нет у тебя кластера

Паша, это как нелюбовь к системд =)

Pavel

Pavel

Паша, это как нелюбовь к системд =)

ну если в код смотреть то там именно жанглировани id ноды.

Андрей

Андрей

Андрей

Андрей

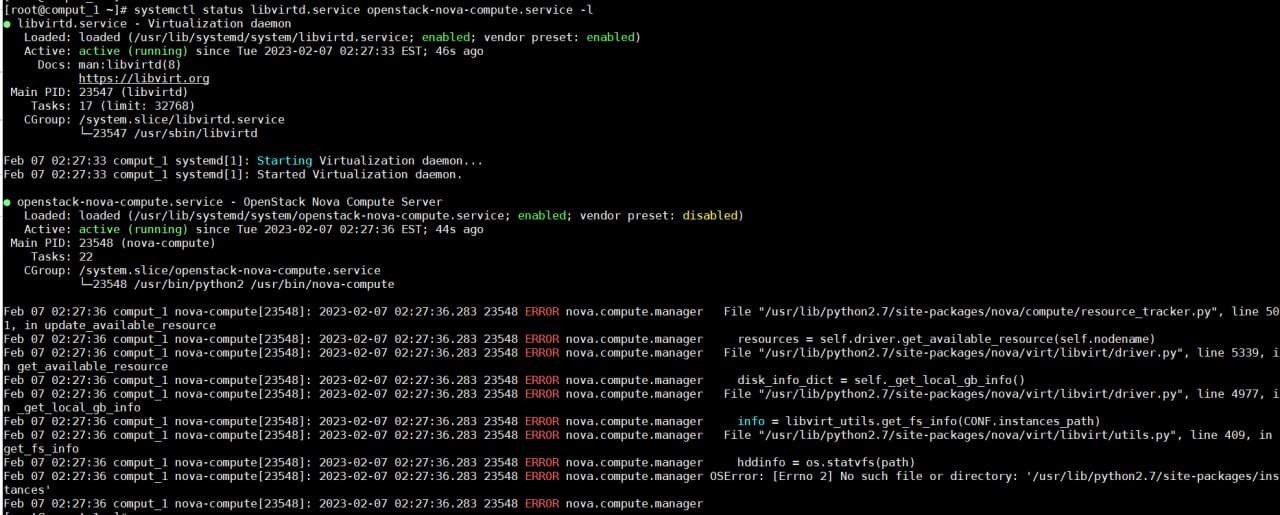

[oslo_concurrency]

lock_path = /var/lib/nova/tmp

[vnc]

vnc_enabled = True

vncserver_listen = 0.0.0.0

novncpuproxy_base_url = http://controller:6080/vnc_auto.html

vncserver_proxyclient_address = 192.168.1.89

[api]

auth_strategy = keystone

[placement]

os_region_name = RegionOne

project_name = service

user_domain_name = Default

project_domain_name = Default

auth_type = password

username = placement

password = openstack

auth_url = http://controller:35357/v3

NS 🇷🇺

NS 🇷🇺

Андрей

Андрей

ну и на кой тут ваш конфиг, написано же, нет файла или директории

ага, дописал в

[Default]

instances_path=/var/lib/nova/instances

и завелось

Maksimus Ulibikus

Maksimus Ulibikus

Всем привет.

К примеру, создал 2 инстанса с приватной сетью. Сеть OVN VXLAN. Каждому инстансу назначен IP из приватной сети.

Теперь, одному из инстансов, я хочу добавить белый floating ip. Добавил.

Вопрос:

Если в инстансе ввести ip a, то должен ли я увидеть там этот белый IP?

gwaewion

gwaewion

Всем привет.

К примеру, создал 2 инстанса с приватной сетью. Сеть OVN VXLAN. Каждому инстансу назначен IP из приватной сети.

Теперь, одному из инстансов, я хочу добавить белый floating ip. Добавил.

Вопрос:

Если в инстансе ввести ip a, то должен ли я увидеть там этот белый IP?

Опять-таки, вопрос философский: должен или нет, а если должен, то кому?

gwaewion

gwaewion

Alexander

Alexander

Всем привет.

К примеру, создал 2 инстанса с приватной сетью. Сеть OVN VXLAN. Каждому инстансу назначен IP из приватной сети.

Теперь, одному из инстансов, я хочу добавить белый floating ip. Добавил.

Вопрос:

Если в инстансе ввести ip a, то должен ли я увидеть там этот белый IP?

Вы можете сделать вот так

curl http://169.254.169.254/latest/meta-data/public-ipv4/

И распарсить результат - там будет ваш floating IP

Илья | 😶☮️🐸

Илья | 😶☮️🐸

Господа-чуваки, а кому-то интересна как таковая фича

guest-ssh-get-authorized-keys и guest-ssh-add-authorized-keys для новы ? Подумываю, что было бы прикольно, если можно было через апи добавить/удалить ключ

Илья | 😶☮️🐸

Илья | 😶☮️🐸

так и так же можно, при создании

Не, речь именно о том, чтобы оно в лайве это происходило, как и в случае с nova set-password

Илья | 😶☮️🐸

Илья | 😶☮️🐸

При создании, конечно, одно, а мб юзеру влом добавлять вручную- зашёл через дашборд и добавил самостоятельно

NS 🇷🇺

NS 🇷🇺

Не, речь именно о том, чтобы оно в лайве это происходило, как и в случае с nova set-password

ну сет пассворд работает с нюансами =)

NS 🇷🇺

NS 🇷🇺

Илья | 😶☮️🐸

Илья | 😶☮️🐸

ну сет пассворд работает с нюансами =)

В каждом образе настроен агент, работает безотказно. Как с линуксом, так и с виндой 😎

kn

kn

ну да, было бы прикольно, наверное. но, кажется, это надо делать уже пользовательскими средствами, типа там ансибла какого-то или чего-то такого

NS 🇷🇺

NS 🇷🇺

В каждом образе настроен агент, работает безотказно. Как с линуксом, так и с виндой 😎

в приват клауде это приемлимо, если у вас не может быть левых образов

Илья | 😶☮️🐸

Илья | 😶☮️🐸

и это кажется не только нову, но и guest-agent придется дописывать

в агенте уже есть эти команды

NS 🇷🇺

NS 🇷🇺

NS 🇷🇺

NS 🇷🇺

https://qemu-project.gitlab.io/qemu/interop/qemu-ga-ref.html#qapidoc-260

прикольно

доступ запрещен к сайту :D

Aleksandr

Aleksandr

Вообще порожняк, к тебе тогда вообще ни кто не заедет из-за ЦКЗ/СБ и так далее как безопасников не называй. Если есть возможность инжектить левые ключи в лайве

Илья | 😶☮️🐸

Илья | 😶☮️🐸

Вообще порожняк, к тебе тогда вообще ни кто не заедет из-за ЦКЗ/СБ и так далее как безопасников не называй. Если есть возможность инжектить левые ключи в лайве

а что мешает заребилдить инстанс с новыми ключами в user_data

Aleksandr

Aleksandr

а что мешает заребилдить инстанс с новыми ключами в user_data

ни кто не мешает с мастер ключа разлить нужные ключи и удалить их.

Илья | 😶☮️🐸

Илья | 😶☮️🐸

Сама идея то нормальная, да это удобно, но безопасники не оценят

Отключать для каких-то инстансов со стороны фронтэнда)

Aleksandr

Aleksandr

Отключать для каких-то инстансов со стороны фронтэнда)

имея админские права я могу так же их и включить

Илья | 😶☮️🐸

Илья | 😶☮️🐸

а в паблике ) прикинь его ломают ))) и дальше свои ключи по всем ВМкам рассовывают на ура

да, печальненько, от такого не отмыться

Aleksandr

Aleksandr

да, печальненько, от такого не отмыться

Ну вот да это юзер френдли и весь остальной маркетинговый булшит. А на практике это попахивает взломом. Многие вообще ключ от nova юзают только для первого захода ansible. А потом его вычищают и хронят только свое. Ну это совсем параноики

Dmitry

Dmitry

Это полезно для всевозможных наложенных сервисов - типа балансеров, всевозможных aaS - ов и так далее

Aleksandr

Aleksandr

Это полезно для всевозможных наложенных сервисов - типа балансеров, всевозможных aaS - ов и так далее

так ты набор ключей проливаешь на cloud-init

Aleksandr

Aleksandr

Нет сама идея топ! Если это сделать норм и она только для облачного провайдера. Типа есть группы на разные сервера разные ключи на основе групп. И что он может удалять. Типа уволился сотрудник в морде его выпилили - все подчистили. Как идея огонь, как реализовать это секурно вот вопрос

Илья | 😶☮️🐸

Илья | 😶☮️🐸

Нет сама идея топ! Если это сделать норм и она только для облачного провайдера. Типа есть группы на разные сервера разные ключи на основе групп. И что он может удалять. Типа уволился сотрудник в морде его выпилили - все подчистили. Как идея огонь, как реализовать это секурно вот вопрос

ну кстати да, в стаке же есть зачем-то группы серверов

Илья | 😶☮️🐸

Илья | 😶☮️🐸

Вот и скрестить что разные отделы могут ходить к разным группам. Но там вроде нельзя добавлять инстансы к уже существующей группе...

Aleksandr

Aleksandr

Вот и скрестить что разные отделы могут ходить к разным группам. Но там вроде нельзя добавлять инстансы к уже существующей группе...

Это тебе сразу в кейстоун ))) а там ты заебешься только пропосал согласовать ибо там в PTL душнилы

Илья | 😶☮️🐸

Илья | 😶☮️🐸

Это тебе сразу в кейстоун ))) а там ты заебешься только пропосал согласовать ибо там в PTL душнилы

к душнилам не пойду... пусть сами в одной луже сидят

Aleksandr

Aleksandr

к душнилам не пойду... пусть сами в одной луже сидят

Это из разряда когда policy.json хотели засунуть в keystone, сказали мы не про это. А как ебаные квоты засунуть в keystone так норм

Илья | 😶☮️🐸

Илья | 😶☮️🐸

Это из разряда когда policy.json хотели засунуть в keystone, сказали мы не про это. А как ебаные квоты засунуть в keystone так норм

имхо квоты бы лучше себя чувствовали в placement

Aleksandr

Aleksandr

имхо квоты бы лучше себя чувствовали в placement

Это твое имхо, а их загоняют в кейстоун ))) что абсолютный бред ))) а policy.json который как раз про модель доступов че-то не там

Aleksandr

Aleksandr

Не будем душнить. Можешь написать пропосал ))) Я на 99.(9) скажу что тебя пошлют нахрен )))

Stanley

Stanley