Dmitry

Dmitry

вариант с NtQueueApcThread(GlobalGetAtomName), NtQueueUserApc(LoadLibrary) мне показался слишком банальным

Dmitry

Dmitry

и я решил расширить тот метод

Dmitry

Dmitry

если посмотреть дальше по логам, то решение я таки нашел

Dmitry

Dmitry

и оно пашет... для всех осей кроме w10, потому что в w10 есть CFG :)

Dmitry

Dmitry

который запрещает мне делать NtQueueUserApc на инструкции "pop ebp / ret" в конце функции

Dmitry

Dmitry

в принципе на этом я пока и остановился, другие дела есть

Anonymous

Anonymous

👍👍

Lev

Lev

насколько понимаю, это не ассемблер а win api

Lev

Lev

c++

Lev

Lev

хардкор тоже но не такой как ассемблер

Dmitry

Dmitry

во-первых winapi можно звать откуда угодно.

Dmitry

Dmitry

во-вторых, тут решение именно про ROP, т.е. про ассемблер

Dmitry

Dmitry

об NtQueueApcThread можно знать только то, что эта функция, позволяющая передать управление на любой адрес и передать три параметра. всё

Dmitry

Dmitry

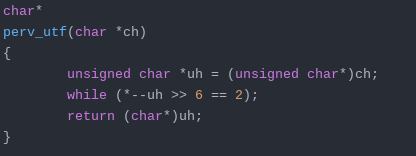

далее идет ассемблер

Dmitry

Dmitry

машинные коды далее идут, вот что идет

bilka00

bilka00

bilka00

bilka00

Как допишу выложу на куриво

Anonymous

Anonymous

вм чтоле?

Lev

Lev

Anonymous

Anonymous

давай затестю

bilka00

bilka00

bilka00

bilka00

И интерпретатор )

Человек-Даук

Человек-Даук

Человек-Даук

Человек-Даук

РИМ

Anonymous

Anonymous

ахаха

Человек-Даук

Человек-Даук

o timore, o more !

Dmitry

Dmitry

ну задача такая, а как иначе ты решишь? есть возможность сформировать нужный стек по определенному адресу, там ROP

Dmitry

Dmitry

"o tempora o mores" же.

Lev

Lev

ну дальше машинных кодов вроде как уже некуда

Anonymous

Anonymous

сигналы

Dmitry

Dmitry

ну и задача собственно состояла в том, как бы в esp запиздярить этот адрес, и все

Anonymous

Anonymous

генерировать импульсы

Anonymous

Anonymous

😁😁 😁

Человек-Даук

Человек-Даук

Человек-Даук

Человек-Даук

Dmitry

Dmitry

а я не тебе

Dmitry

Dmitry

я ответил на "зачем так низко спускаться"

Человек-Даук

Человек-Даук

а блин

Человек-Даук

Человек-Даук

пора в больничку

Dmitry

Dmitry

шиндоус, не поверишь, тоже привязан к определенному железу

Anonymous

Anonymous

😊

Lev

Lev

стало быть, в виндовсе есть дыра в безопасности

Lev

Lev

и заделали её только в 10 версии

Человек-Даук

Человек-Даук

Dmitry

Dmitry

нет, это нельзя назвать дырой в безопасности

Dmitry

Dmitry

в линуксе я тебе точно так же ptrace()'ом из юзермода вещей накручу

Dmitry

Dmitry

а VirtuaAllocEx/WriteProcessMemory/CreateRemoteThread тоже дыра в безопасности? :)

Dmitry

Dmitry

это просто метод инжекта, основанный только лишь на QueueUserApc

Dmitry

Dmitry

ну, точнее на NtQueueApcThread

Dmitry

Dmitry

а CFG в Win10 это просто антиэксплоитная вещь

Dmitry

Dmitry

я же могу и в W10 накрутить решение, NtQueueApcThread(GlobalGetAtomName) и QueueUserApc(LoadLibrary)

bilka00

bilka00

Dmitry

Dmitry

я тебе такую же фичу точно так же замучу в линуксе.

bilka00

bilka00

Я никсы так низко не знаю

bilka00

bilka00

У винде не мало таких фичь

Lev

Lev

стало быть ты можешь пробиться через любую защиту? Например если на линукс-сервере ssh с 128 битным сертификатом?

Dmitry

Dmitry

вполне нормальная фича. как ты отлаживать другой процесс будешь без возможности писать в него и читать из него?

Dmitry

Dmitry

нет.

Dmitry

Dmitry

это решение просто по тому как заинжектить код из одного процесса в другой процесс, причем тут ssh с 128-битным сертификатом?

Dmitry

Dmitry

я просто пытаюсь доказать что это не баг, собственно

Anonymous

Anonymous

где ты на ssh видел 128 битный серт?\

Anonymous

Anonymous

там rsa минимум 2048 битные

Anonymous

Anonymous

ты еще скажи кто RC4

Lev

Lev

моя картина мира рушится: когда вижу что оказывается такие вещи можно делать в системе

Anonymous

Anonymous

ну вот найдут если баг в ssh демоне напишут сплоит под него аля rce или use after free

Anonymous

Anonymous

вон гугл слил в сетьсплоит по инжекту длл

Anonymous

Anonymous

из под юзерки

ovf

ovf

про бага vs фича -- см. https://blogs.msdn.microsoft.com/oldnewthing/20060508-22/?p=31283

ovf

ovf

а в линуксе есть ещё process_vm_readv/writev

Anonymous

Anonymous

😉

Anonymous

Anonymous

никого нет?

Anonymous

Anonymous

все чтоль кодят

Dmitry

Dmitry

я есть

Человек-Даук

Человек-Даук

分解物質

分解物質

while (expr);

vs.

while (expr)

;

Anonymous

Anonymous

😁

分解物質

分解物質

分解物質

分解物質

тоесть такое читаеться ок?

分解物質

分解物質

ладн

Dmitry

Dmitry

Dmitry

Dmitry

Dmitry

Dmitry

Человек-Даук

Человек-Даук

Dmitry

Dmitry

bilka00

bilka00

Lev

Lev

Dmitry

Dmitry

Dmitry

Dmitry

分解物質

分解物質