Andrey

Andrey

а она ваще должна вот просто так ходить? есть сеть ...1.1/24 и ...50.1/24, коммутация между ними не получится, т.к. масками ограничен бродкаст домен, значит нужна маршрутизация

NIKOLYA

NIKOLYA

может потому, что адреса бриджу назначены, а не физическому интерфейсу?

тоже самое, только с боку

NIKOLYA

NIKOLYA

в общем в винде поставил статикой адрес из 50й сети и в дополнительно добавил адрес из 1й сети ... так работает)

ничего я не понимаю😁

Andrey

Andrey

не понял вопроса

Думаю тут коллега спрашивал, не фильтрует ли фаерволл клиентского устройства подключения со 192.168-другой сети

NIKOLYA

NIKOLYA

можно сказать что микрот в полном дефолте, только изменена сеть с 88 на 50 и на тот же бридж добавлен еще адрес из 1й сети

Дмитрий

Дмитрий

Последнее время стал замечать 2 правила в настройках бриджа которые не создавал посмотри у себя то же bridge --> filter

Sergey

Sergey

Самый простой способ диагностики, отключить запрещающие правила, если заработает - включать по одному и проверять что заблокировало трафик.

Дмитрий

Дмитрий

Самый простой способ диагностики, отключить запрещающие правила, если заработает - включать по одному и проверять что заблокировало трафик.

+1 и манглы то же если в прероутинге

Sergey

Sergey

Хочу запилить на микротике https://www.opennet.ru/tips/2999_iptables_block_tor.shtml

при большом потоке трафика, будет плохо. L7 не является работой микротика, соответственно разматывать портянку OSI до 7 уровня и обратно ему тяжеловато. Процессор не заточен под это.

NIKOLYA

NIKOLYA

ладно друзья, спасибо, думаю надо ехать на объект, все брасывать и заного строить ... манглы есть, потому что там баланс двух провайдеров

no_name

no_name

ладно друзья, спасибо, думаю надо ехать на объект, все брасывать и заного строить ... манглы есть, потому что там баланс двух провайдеров

т.е. ты типа сделал 2 правила маршрутизации на эти 2 сетки? и теперь они не видят друг друга?

no_name

no_name

add action=mark-routing chain=prerouting connection-mark=to-isp1c \

new-routing-mark=to-isp1 passthrough=yes src-address=192.168.88.0/24 вот тут добавь dst-add=!вторая сеть

NIKOLYA

NIKOLYA

/ip firewall address-list

dd address=192.168.1.0/24 list=local_net

add address=192.168.50.0/24 list=local_net

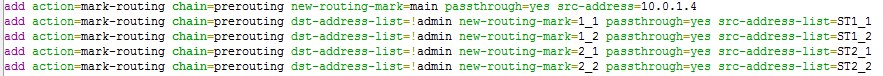

/ip firewall mangle

add action=mark-routing chain=prerouting connection-mark=to-isp1c \

dst-address-list=!local_net new-routing-mark=to-isp1 passthrough=yes \

src-address-list=local_net

add action=mark-routing chain=prerouting connection-mark=to-isp2c \

dst-address-list=!local_net new-routing-mark=to-isp2 passthrough=yes \

src-address-list=local_net

NIKOLYA

NIKOLYA

в своей подсети железки видят друг друга, мне надо что бы из 50й ходило в 1ю ...

я б уже переделал все в одну сеть, но в 1й повесили железку управления светом и ее перенастроить нельзя

no_name

no_name

у меня работало, правда сети я всегда называл по разному в данном случае и сети были разные )

NIKOLYA

NIKOLYA

ладно ... черт с ним ... там еще кто то ковырял ... спасибо за инфу ... буду сбрасывать все к чертям и заного ... хочу понять на каком этапе появляется проблема ... удаленно это ковырять ... щас могу все потерять и ехать далеко)

NIKOLYA

NIKOLYA

19:26:27.979856 08:9e:01:1f:c7:75 > ff:ff:ff:ff:ff:ff, ethertype ARP (0x0806), length 60: Request who-has 192.168.1.1 tell 10.140.90.90, length 46

Anibius

Anibius

Для начала нужно занатить две подсети:

/ip firewall nat add action=masquerade chain=srcnat out-interface=ether1 src-address=192.168.36.0/24 add action=masquerade chain=srcnat src-address=192.168.25.0/24

Для общественной сети натятся пакеты только на ван интерфейс. Для локальной - на все интерфейсы.

Есть два варианта решения проблемы:

/ip firewall mangle chain=prerouting action=mark-connection new-connection-mark=36 passthrough=yes dst-address=192.168.25.0/24 in-interface=bridge2 log=no log-prefix=""

помечаем пакеты с общественной подсети

/ip firewall filter chain=forward action=drop connection-mark=36 log=no log-prefix="" и баним их.

И второй вариант проще:

/ip firewall filter add action=drop chain=forward connection-state=new dst-address=192.168.25.0/24 src-address=192.168.36.0/24

Просто баним все новые пакеты, которые идут с общественной подсети, пакеты установившиеся пропускаем, а все пакеты с домашней подсети считаются установившимися так как прошли через правило ната.

Sergey

Sergey